La confidentialité des données pour les nuls : optimisation

Parce qu’il n’y a pas que les geeks qui ont le droit de chiffrer

J’espère que mes lecteurs auront apprécié mon tutoriel de TrueCrypt, logiciel constituant sans doute la meilleure solution grand public de protection des données personnelles. J’espère également que mon introduction aura su les sensibiliser à ce très important sujet.

Le vol des documents sensibles, tout comme la perte des données, est un problème qui nous concerne tous. Nos vies génèrent de plus en plus d’octets, et les occasions de se les faire dérober se multiplient : connexion à l’internet, banalisation des appareils mobiles faciles à perdre ou à voler…

Nul doute que si vous avez lu les deux précédentes notes, vous avez compris en quoi un volume crypté peut vous aider. Pour les autres, un petit rappel : la grande force de ce concept est non seulement de rendre vos fichiers impossibles à lire et à modifier, mais les dissimule totalement aux yeux des autres, ainsi que de tous les outils informatiques standards. Elles sont donc totalement à l’abri, même en cas de “récupération” de votre matériel.

Le seul problème de ce procédé, en réalité, est sa relative lourdeur au quotidien. Un volume chiffré doit être monté avant d’être utilisé, et démonté ensuite. Votre ordinateur ne doit jamais être laissé sans surveillance tant que votre volume est accessible. Que vous utilisiez un ordinateur de bureau ou portable, il faut absolument prendre l’habitude de respecter les trois étapes montage-utilisation-démontage.

TrueCrypt est simple d’utilisation, mais il faut avouer que réduire le nombre de clics nécessaires pour monter et démonter un volume rendent le respect du tryptique nettement plus aisé. Je vous propose donc deux petits scripts à utiliser selon que vous êtes sur Mac OS ou sur Windows. Que les linuxiens me pardonnent, mais j’imagine qu’ils sont pour la plupart bien capables de faire aussi bien que moi par eux-mêmes ! ;)

1) Sous Mac OS :

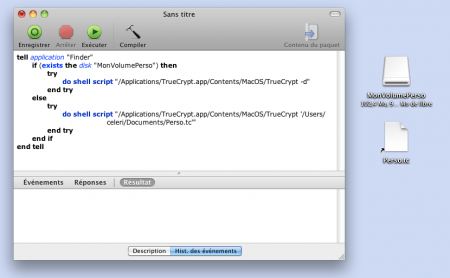

Nous allons créer un script exécutable, grâce à l’application “Editeur AppleScript”, située dans le sous-dossier “Utilitaires” du dossier “Applications”. À l’ouverture, celui-ci vous crée un script vierge, dans lequel vous n’avez qu’à coller celui-ci :

tell application "Finder"

if (exists the disk "MonVolumePerso") then

try

do shell script "/Applications/TrueCrypt.app/Contents/MacOS/TrueCrypt -d"

end try

else

try

do shell script "/Applications/TrueCrypt.app/Contents/MacOS/TrueCrypt '/Users/celeri/Documents/MonVolumePerso.tc'"

end try

end if

end tell

Dans cet exemple, le volume chiffré est incarné par le fichier “MonVolumePerso.tc” qui se trouve dans mon dossier Utilisateur (“celeri”). Vous êtes donc invité à modifier ce chemin en fonction du nom de votre fichier, du dossier dans lequel vous l’avez placé, et de votre nom d’utilisateur.

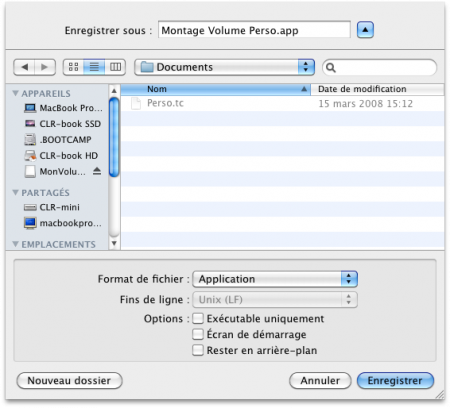

Une fois ceci fait, sauvegardez votre script :

Peu importe l’endroit où vous l’enregistrez, l’essentiel est de choisir le format “Application”.

Si vous avez pris garde à bien adapter la ligne du script ci-dessus, vous devriez avoir maintenant une application qui monte votre volume protégé s’il ne l’est pas déjà, et qui le démontera dans le cas contraire. Ensuite, vous n’avez plus qu’à le glisser cette application dans votre Dock, et voilà.

2) Sous Windows :

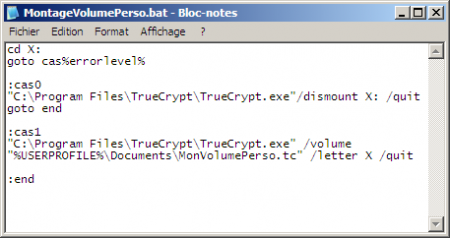

Nous allons créer un fichier “batch”, c’est à dire une suite d’instructions que le système sait interpréter et enchaîner. Pour cela, ouvrez le bloc-notes et collez-y les lignes suivantes :

cd X:

goto cas%errorlevel%

:cas0

"C:\Program Files\TrueCrypt\TrueCrypt.exe"/dismount X: /quit

goto end

:cas1

"C:\Program Files\TrueCrypt\TrueCrypt.exe" /volume "%USERPROFILE%\Mes documents\MonVolumePerso.tc" /letter X /quit

:end

Bien sûr, il faut adapter ce script en fonction de l’endroit où se trouve votre volume chiffré et de comment il s’appelle. Dans cet exemple, ce dernier s’appelle “MonVolumePerso.tc” et se trouve dans le dossier “Mes documents”. Autre paramètre à modifier éventuellement : si vous ne voulez pas que votre volume soit monté en tant que lecteur X: n’oubliez pas de le changer partout où il apparaît.

Enregistrez votre script où vous voulez, mais veillez à le faire se terminer par l’extension .bat. Par la suite, vous pouvez le mettre dans votre menu démarrer pour le rendre plus accessible. À l’instar du script pour Mac ci-dessus, celui-ci montera ou démontera votre volume selon s’il est déjà monté ou pas.

Pouf, pouf.

Quelle que soit votre plate-forme, on pourrait objecter que ces méthodes rendent votre volume facile à localiser sur votre disque, ce qui est contraire aux “best practices” associées à ce genre de logiciel. Ceci est exact : en simplifiant le procédé, vous exposez un fichier dont vous devriez plutôt essayer de cacher l’existence. Cela dit, n’oubliez pas que si votre mot de passe est solide comme il doit l’être, alors vous ne risquez rien… sauf si votre fouineur est un agent des RG. Et dans ce cas-là, dissimuler votre fichier crypté ne lui ferait perdre que quelques minutes.

En matière de sécurité, mieux vaut un outil pas très discret mais utilisé en permanence plutôt qu’un outil discret mais abandonné faute de praticité. Le problème est le même avec les mots de passe enregistrés sur les sites web : ils représentent une faille de sécurité évidente, mais sans eux trop de gens se contenteraient de mettre le même mot de passe sur tous les sites qu’ils fréquentent, ce qui représente une faille encore plus grave.

Néanmoins, pour ceux qui voudraient aller plus loin dans la discrétion, vous pouvez toujours placer votre fichier chiffré à un endroit improbable, au milieu d’autres gros fichiers, en lui collant une extension qui n’a rien à voir (.avi ou .mpg, par exemple), et le rendre invisible (case à cocher dans les propriétés du fichier sous Windows, ajout d’un point au début de son nom sous Mac OS X).

Par ailleurs, pour ne pas mettre trop mettre en évidence votre script de montage/démontage, vous pouvez utiliser des raccourcis-claviers pour le lancer (utilitaires AutoHotkey pour Windows, Spark pour Mac OS X).

N’hésitez pas à ajouter vos idées en commentaire de cette note afin de les partager avec les autres lecteurs !