Deuxième partie de cette trilogie consacrée à la protection des données confidentielles. Aujourd’hui, je vais vous présenter TrueCrypt, et pourquoi il doit devenir un de vos meilleurs amis.

TrueCrypt est un logiciel de cryptographie à la volée. La cryptographie, aussi connue sous le nom de chiffrement, est un procédé qui consiste à rendre un message illisible pour toute personne ne disposant pas de la clé de décodage. Et “à la volée” signifie que les opérations de codage et de décodage se font automatiquement, sans que l’utilisateur ait à les déclencher, ni même à y penser.

Le principe de ce chiffrement à la volée est le suivant : TrueCrypt crée un fichier, de taille fixe ou variable, sur votre disque dur et “monte” ensuite ce fichier comme s’il s’agissait d’un autre disque. Concrètement, si vous créez un fichier de 4 Go, vous pourrez alors le faire apparaître sur votre bureau comme s’il s’agissait d’une clé USB de 4 Go, les données résultant de sa manipulation étant alors écrites sur le fichier. L’intérêt principal de la chose est que le fichier est intégralement chiffré, ce qui veut dire qu’en l’absence de la clé de décodage, son contenu est impossible à différencier de données aléatoires.

Vous voyez déjà probablement l’intérêt de la chose : tout ce que vous stockerez dans votre fichier crypté sera totalement illisible, et donc incopiable par quiconque ne disposera pas du mot de passe que vous lui aurez affecté. Mais mieux encore : en plus d’être illisibles, vos fichiers sont totalement invisibles, puisqu’il faut pouvoir le monter sur le bureau pour en explorer le contenu. Exit donc tous les yeux indiscrets ainsi que les moteurs de recherche : vos données sont totalement sous votre contrôle.

TrueCrypt est donc un outil destiné à protéger vos données, et il le fait bien. Mais il dispose d’atouts supplémentaires :

– outre stocker vos données dans un fichier crypté, TrueCrypt est aussi capable de protéger l’intégralité d’un disque dur ou d’une clé USB, les rendant complètement illisibles à moins de disposer du logiciel et de votre mot de passe ;

– le logiciel tourne sous Windows, Linux et Mac OS X, et les versions sont quasiment identiques : vous pouvez donc accéder à vos données avec pratiquement n’importe quel ordinateur ;

– une version “portable” du logiciel existe, vous permettant de le faire fonctionner sans l’avoir préalablement installé, et sans disposer d’un compte administrateur sur la machine ;

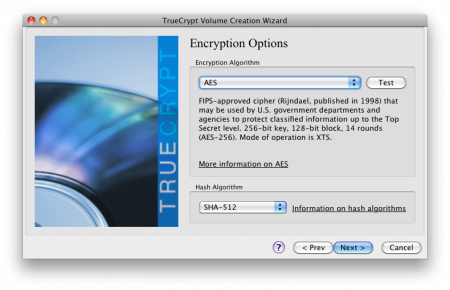

– plusieurs algorithmes de chiffrement (AES, Twofish, Serpent…) et de hachage (SHA, Whirlpool…) sont disponibles, dont certains particulièrement robustes à toute attaque de type “brute force” : cet outil peut donc également servir à protéger des données réellement sensibles, comme par exemple des secrets d’état ;

– il est possible d’empiler les niveaux de chiffrement sur plusieurs niveaux. Vous pouvez par exemple créer un volume protégé sur une clé USB déjà protégée. Et vous pouvez aussi à nouveau crypter le volume représenté par le fichier. Si vous avez bien suivi, cet exemple inclut 3 couches de cryptages indépendantes, et vous pouvez me croire, ça marche !

– TrueCrypt inclut également un dispositif de “déni plausible”, qui consiste à créer un volume caché au sein d’un volume chiffré, celui-ci disposant de son propre mot de passe, un peu comme un tiroir à double fond. L’idée est que si quelqu’un parvient à vous arracher votre mot de passe (chantage et autre extorsions), cette personne n’aura accès qu’au contenu du premier volume, et sera dans l’impossibilité de prouver l’existence du volume caché. Bien sûr, on arrive là dans les fonctions franchement paranoïaques, mais c’est pour vous donner une idée des possibilités de ce logiciel.

Si vous vous souciez un peu de protéger certaines données personnelles, je vous encourage à essayer TrueCrypt, il est tout sauf compliqué et l’utilisateur est bien tout au long du processus. Mais comme je sais que l’utilisateur moyen a souvent besoin d’être pris par la main pour se lancer, voici un petit tutoriel.

1) Téléchargez TrueCrypt pour votre ordinateur.

2) Installez-le.

3) Lancez-le.

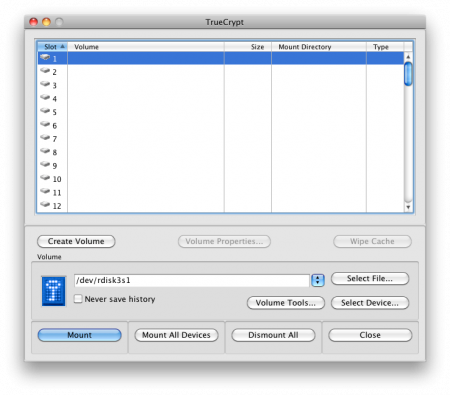

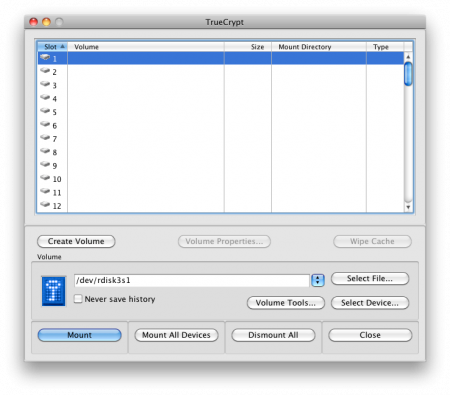

4) Fenêtre principale :

Commencez par créer un volume crypté en cliquant sur “Create Volume”.

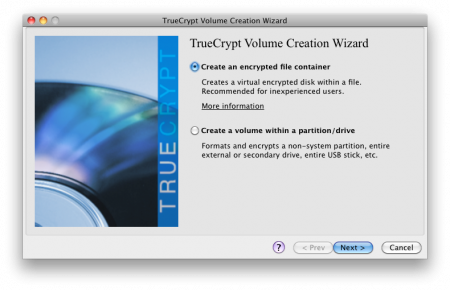

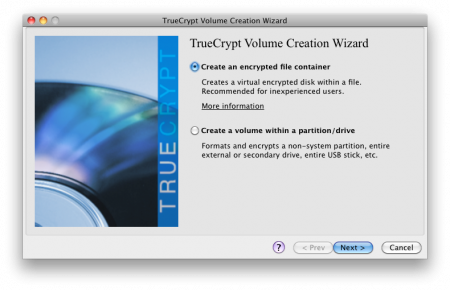

5) Création d’un volume :

La première option permet de stocker les données dans un fichier, la seconde de chiffrer l’intégralité d’un disque. Cette dernière est à réserver aux utilisateurs avertis, car elle écrasera sans pitié les données déjà présentes sur le disque. Pour le moment, contentez-vous donc de cliquer sur “Next >”.

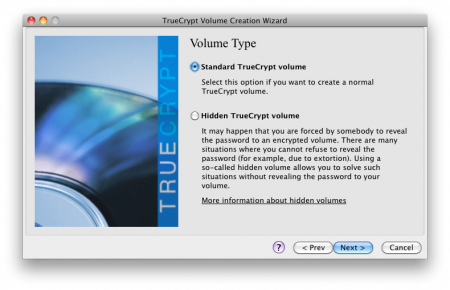

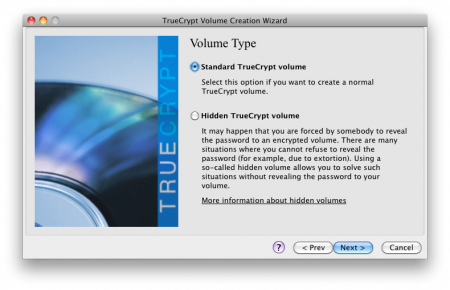

6) Type de volume :

J’ai évoqué le concept de volume caché tout à l’heure, inutile de nous y attarder. Cliquez donc sur “Next >”.

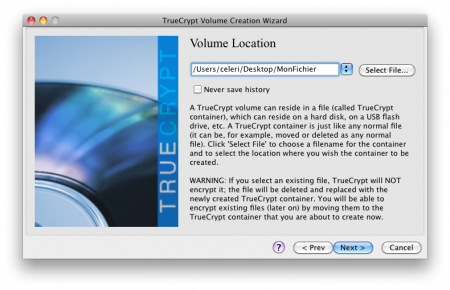

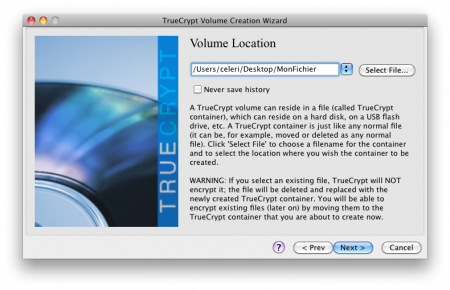

7) Emplacement et nom du volume :

Dans cette étape, vous définirez l’emplacement de votre fichier crypté ainsi que son nom. Cliquez sur “Select location…”, rendez-vous dans un dossier où vous disposez de plusieurs Go de libres et tapez le nom qui vous plait. De toute façon, ledit fichier pourra être déplacé et renommé à volonté par la suite. Puis, cliquez sur “Next >”.

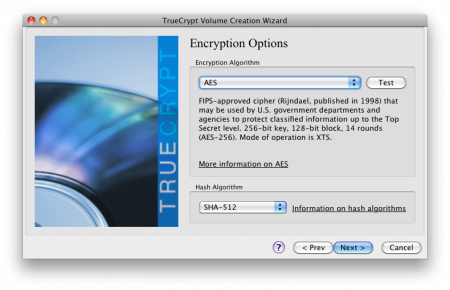

8) Options de chiffrement :

Si vous ne savez pas quoi choisir, utilisez les mêmes réglages que moi : le niveau de sécurité est largement suffisant pour une utilisation personnelle. Cliquez sur “Next >”.

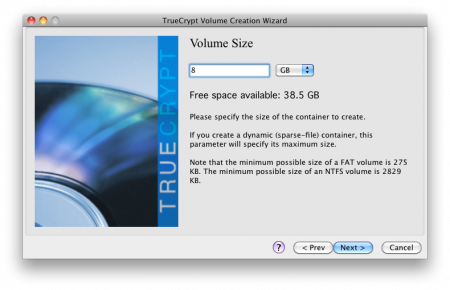

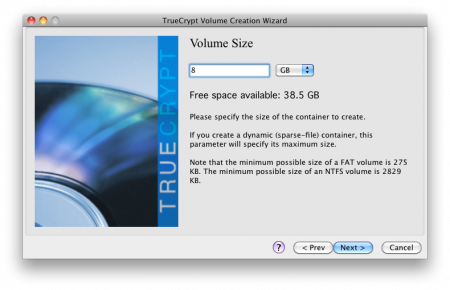

9) Taille du Volume :

Choisissez la taille de votre fichier. S’il vous est proposé plus tard d’opter pour un fichier de taille variable (il grandira en fonction du remplissage du volume), ce nombre représentera alors sa taille maximale. Notez que l’utilisation d’une taille variable n’est pas recommandé par les créateurs du programme. Une fois votre choix fait, cliquez sur “Next >”.

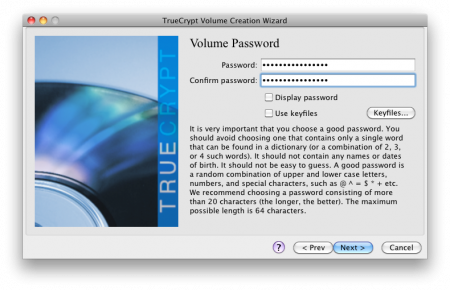

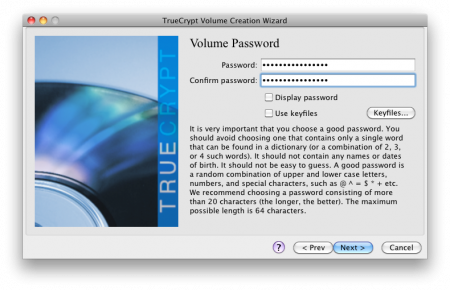

10) Choix du mot de passe :

Etape hautement critique du processus de création du volume : le choix de son mot de passe. Choisissez-le bien, il ne doit pas être trop simple à deviner et vous devez SURTOUT NE PAS L’OUBLIER. En cas de perte du mot de passe associé à votre fichier, toutes vos données seraient irrémédiablement perdues. Vous êtes prévenu ! Saisissez ce mot de passe et si le bouton “Next >” est actif, c’est que vous l’avez bien tapé deux fois de suite.

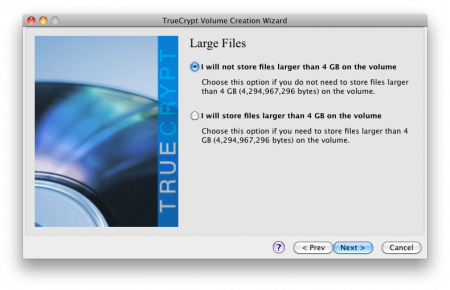

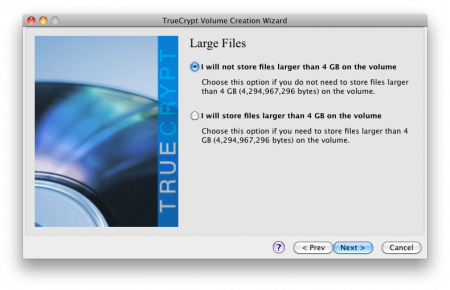

11) Gros fichiers ?

Cette fenêtre n’apparaîtra, en toute logique, que si vous avez choisi une taille de volume supérieure à 4Go. À moins que vous n’ayez réellement envie de stocker d’aussi gros fichiers sur votre disque crypté, gardez le réglage par défaut. Cliquez ensuite sur “Next >”

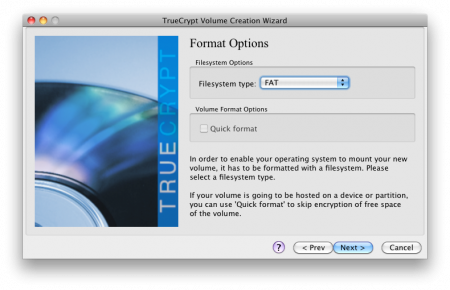

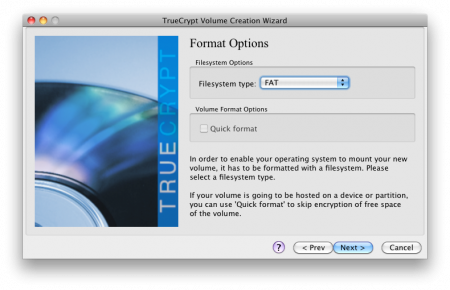

12) Options de formatage :

Tout comme les clés USB, vous pouvez choisir le format FAT qui a l’avantage d’être lisible sur tous les ordinateurs, ou bien le format spécifique de votre système d’exploitation. Là encore, ne changez de réglages que si vous avez une bonne raison de le faire. À noter que si vous désirez que la taille du fichier s’adapte à l’espace occupé sur votre volume, alors il faut choisir le format NTFS… et donc être sous Windows. Comme d’habitude, cliquez sur “Next >”.

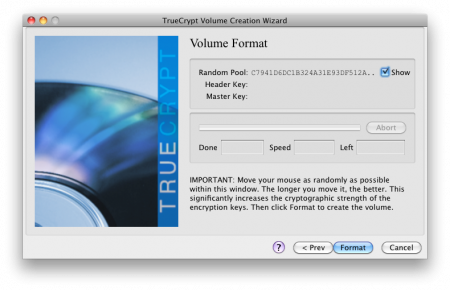

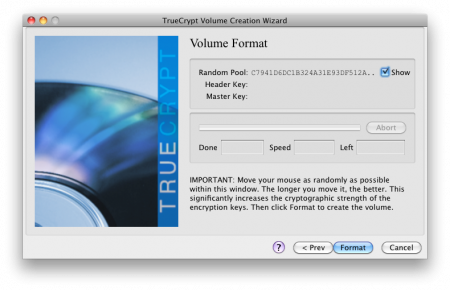

13) Création de la clé de chiffement :

Comme l’indique cette fenêtre, déplacer le pointeur de votre souris permettra de renforcer votre clé de chiffrement, et donc la protection de vos données… mais ne faites pas comme certains geeks de ma connaissance qui secouent leur souris pendant de longues minutes ! Une fois que vous avez terminé, cliquez sur le bout “Format”.

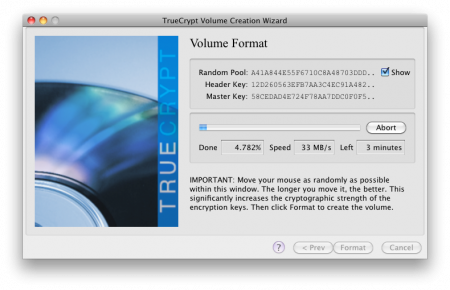

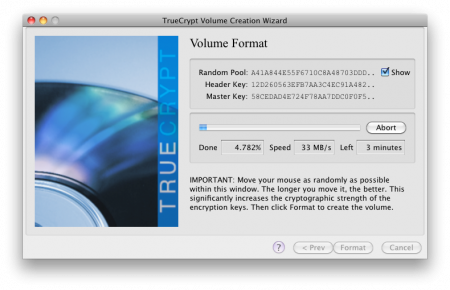

14) Formatage du volume :

Le formatage de votre volume crypté commence alors. Le temps que prendra cette opération dépend directement de la taille du fichier choisie ainsi que de le débit du support sur lequel il sera enregistré. Si vous l’avez créé sur une clé USB classique, vous pouvez aller vous préparer un café…

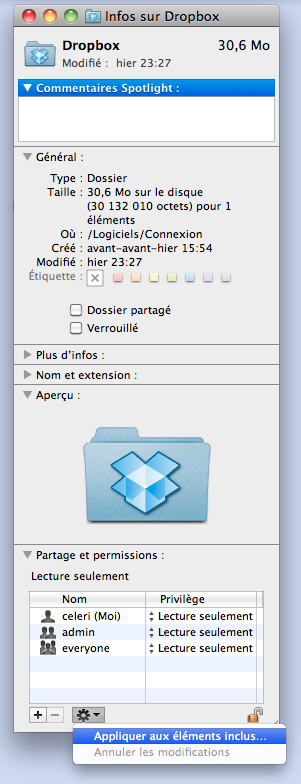

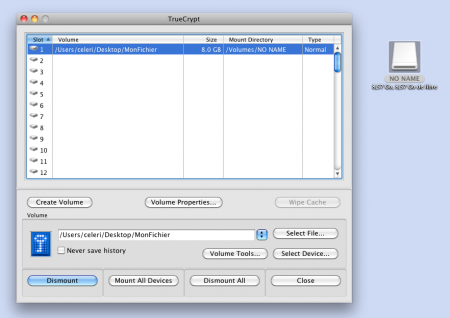

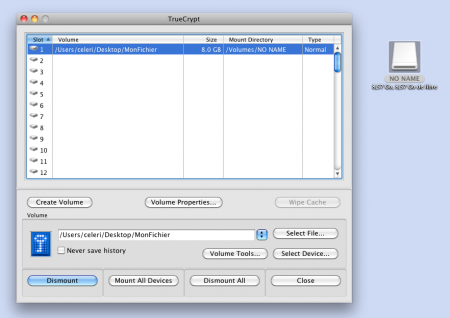

15) Montage du volume protégé :

Quand le processus de création du volume est terminé, quittez l’assistant de création de volume. Vous voilà revenu à la fenêtre principale. Il est maintenant temps de monter votre tout nouveau disque protégé. Pour cela, cliquez sur “Select File…” puis localisez le fichier fraîchement créé. Ensuite, cliquez sur le bouton “Mount”.

16) Utilisation du volume protégé :

Vous devriez normalement voir un nouveau disque apparaître au même endroit que vos disques durs externes et vos clés USB (le bureau pour Mac OS X, le poste de travail pour Windows, etc.). À vous maintenant de vous amuser un peu avec votre nouveau jouet ultra-protégé. Copiez-y quelques fichiers, ouvrez-les, modifiez-les, enregistrez-les, supprimez-les, et ce autant que vous le voulez. Vous remarquerez peut-être que si vous lancez des copies volumineuses, votre processeur sera très sollicité. Ceci est normal car les opérations de codage/décodage, très complexes, sont calculées à chaque lecture/écriture impliquant un volume chiffré.

Une fois que vous avez terminé vos manipulations, il ne vous reste plus qu’à démonter votre disque protégé. Pour cela, sélectionnez la ligne correspondante dans la fenêtre de TrueCrypt et cliquez sur le bouton “Dismount”. Cette opération fait disparaître votre volume de votre ordinateur, un peu comme lorsque vous éjectez un CD ou une clé USB. La clé associée à votre fichier est alors déchargée de la mémoire et vous devrez à nouveau saisir votre mot de passe pour accéder à nouveau à vos données.

Et voilà : vous pouvez vous vanter d’avoir créé tout seul un espace de données archi-protégé dont seul vous connaissez la clé. Même si quelqu’un venait à copier le fichier correspondant à votre volume, il serait totalement incapable d’en explorer le contenu, et a fortiori d’en extraire des informations.

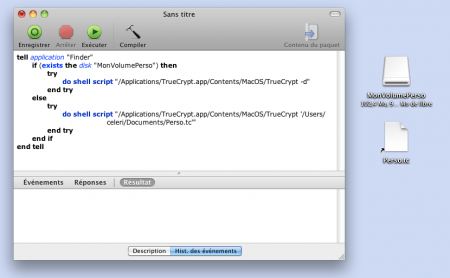

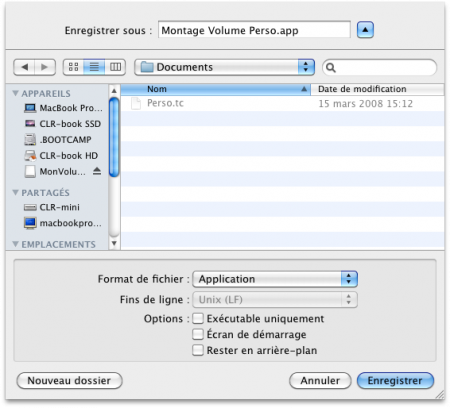

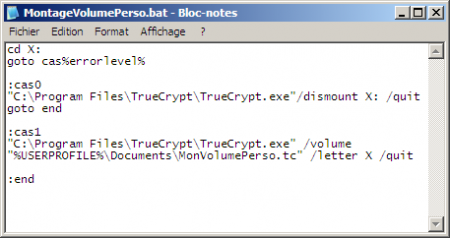

Au bout de quelques temps, vous commencerez probablement à vous demander s’il n’y a pas moyen de faire la même chose en moins de temps – et surtout moins de clics. Et comme souvent en informatique, la réponse est oui. C’est pourquoi, dans le troisième et dernier épisode de ce chapitre sur la cryptographie à l’usage des non-bidouilleurs, je vous donnerai quelques astuces pour rendre l’utilisation de ce logiciel encore plus simple au quotidien.

The best is yet to come…